Sie möchten die schnelle, vollständige und ortsunabhängige Kontrolle über den Lebenszyklus all Ihrer Verträge gewinnen, von der Erstellung über die strukturierte Ablage und Bearbeitung bis hin zur Archivierung? Unsere Software für Vertragsmanagement leistet genau das und verbessert die Sicherheit und Effizienz über den gesamten Vertragslebenszyklus.

![]() Sämtliche Daten sind für alle Beteiligten schnell auffindbar, der Informationsstand ist stets aktuell und einheitlich.

Sämtliche Daten sind für alle Beteiligten schnell auffindbar, der Informationsstand ist stets aktuell und einheitlich.

![]() Das Contract-Management-System überwacht Vertragsfristen automatisch und warnt zuständige Mitarbeiter.

Das Contract-Management-System überwacht Vertragsfristen automatisch und warnt zuständige Mitarbeiter.

![]() otris contract digitalisiert und steuert Vertragsprozesse – Genehmigungsworkflows bis zur komplexen Vertragserstellung.

otris contract digitalisiert und steuert Vertragsprozesse – Genehmigungsworkflows bis zur komplexen Vertragserstellung.

otris contract

Die Vertragsmanagement-Software, die zu Ihrem Unternehmen passt.

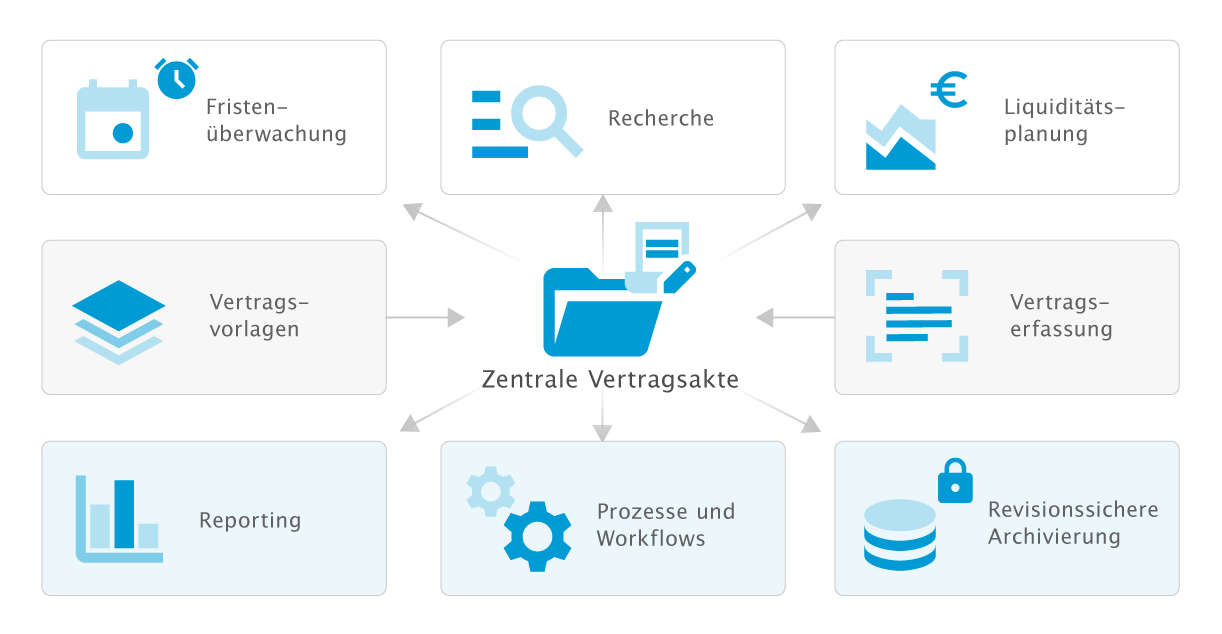

Unsere Vertragsmanagement-Software im Überblick

otris contract ist modular aufgebaut. Das heißt, sie wählen eine Software-Edition und erweitern den Funktionsumfang mit Modulen. So können Sie sich aus unterschiedlichen Software-Editionen und modularen Erweiterungen eine Lösung zusammenstellen, die auf Ihren Bedarf zugeschnitten ist. Auf Wunsch integrieren wir zusätzlich Ihre unternehmensspezifischen Workflows in die Anwendung. Das Ziel: Eine Lösung, die genau Ihren Anforderungen entspricht und jederzeit skalierbar ist.

Unser Vertragsmanagement-Tool erfasst Verträge samt Korrespondenz und Versionierung. Die strukturierte Ablage und leistungsstarke Suchfunktion ermöglichen eine schnelle Recherche. Zudem archivieren Sie Vertragsakten revisionssicher und konform zu den GoBD in dem KPMG-zertifizierten otris-Archiv.

Vertragserstellung und digitale Signatur

Intelligente Vorlagensysteme beschleunigen den Erstellungsprozess und vermeiden Fehler. Die engen Vorgaben lassen dabei keinen Spielraum für Abweichungen und ermöglichen auch Mitarbeitern ohne juristische Ausbildung, rechtssichere Verträge zu erstellen.

Fristenkontrolle und Wiedervorlage

Individuelle Workflows

Mit otris contract digitalisieren Sie unternehmenseigene Vertragsmanagement-Prozesse wie Freigaben, mehrstufige Signaturverfahren oder die Datenprüfung nach der Vertragserfassung. Komplexe, individualisierte Workflows implementiert unser Consulting in Abstimmung mit Ihnen.

Berechtigungen und Zugriffskontrolle

otris contract integriert alle Inhalte der Vertragsdatenbank in ein differenziertes und individuell konfigurierbares Berechtigungs- und Zugriffskonzept mit klaren Regeln und Ausnahmen. So gestalten Sie einen sicheren Zugang zu vertraulichen Dokumenten.

Vertragsanalyse mit KI

Mithilfe von KI-gestützten Technologien werden Verträge automatisch und nach genauen Vorgaben analysiert und wichtige Daten wie Vertragspartner, Fristen sowie Vertragsbedingungen herausgefiltert und der digitalen Vertragsakte hinzugefügt – alles DSGVO-konform.

otris contract steigert Sicherheit und Effizienz im Vertragszyklus.

Warum Sie auf die Contract Management Software von otris setzen sollten

Eine Vertragsmanagement-Software (engl. Contract Management Software) beinhaltet mehr als die Verwaltung von Verträgen. Gutes Vertragsmanagement generiert Mehrwert durch Standardisierung bei der Bearbeitung, Erstellung und Recherche von Vertragsinhalten. Mitarbeitende finden dadurch umgehend die Daten und Dokumente, die sie für fundierte Entscheidungen benötigen: z. B. anstehende Fristen, Leistungsansprüche oder Zusammenhänge zwischen Verträgen.

Ohne eine Contract Management Software bleiben diese Informationen intransparent. Konflikte durch unterschiedliche Wissensstände, vermeidbare Risiken, zeitraubende Bearbeitungsprozesse und verschenktes Potenzial sind die Folge. otris contract, unsere Software für Vertragsmanagement, hilft Ihnen bei allen Herausforderungen im Vertragsmanagement.

Mit über 25 Jahren Erfahrungen haben wir eine Vertragsmanagement-Software entwickelt, die unter anderem folgende Merkmale auszeichnet:

Bedienbarkeit (Usability). Einfach und intuitiv.

Eine einfache Bedienbarkeit durch eine bis ins Detail durchdachte Software-Oberfläche hat bei sämtlichen otris Entwicklungen höchste Priorität. Das Arbeiten mit otris contract lässt sich trotz der hohen Komplexität des Systems sehr schnell erlernen. Die hervorragende Usability der Contract Management Software minimiert den Lernaufwand, den neue Anwender betreiben müssen und verbessert dadurch die Nutzerakzeptanz nach der Einführung.

Integration. Reibungslos und Plattformunabhängig.

otris contract ist eine browserbasierte Anwendung und erfordert daher keine Installation auf den Arbeitsplatzrechnern der Benutzer. Das Vertragsmanagement-System ist plattformunabhängig und integriert sich ohne Komplikationen in Ihr IT-Umfeld. Standardisierte Schnittstellen ermöglichen eine reibungslose Kommunikation mit bestehenden Systemen. Nicht nur die fachliche Arbeit mit dem System, auch die Administration sowie die individuelle Gestaltung der Programmoberfläche erfolgt bequem über den Webbrowser.

Funktionsumfang. Individualisierbare Standardsoftware.

Um den Software-Funktionsumfang an die gegebenen Anforderungen anzupassen, wählen Unternehmen eine der drei Software-Editionen und kombinieren bei Bedarf Erweiterungen. Gibt es weitere Anforderungen, die dieser Standard-Funktionsumfang nicht abdeckt, realisiert das otris-Consulting eine bedarfsgerechte Individualisierung. Von einer einfachen Datenfeld-Ergänzung bis hin zu komplexen Schnittstellen zu Drittsystemen – die otris contract-Architektur ist so offen gestaltet, dass auch umfangreiche Anpassungen mit überschaubarem Aufwand umsetzbar sind.

Skalierbarkeit. Unkompliziert erweiterbar.

Auf Abteilungsebene beginnen und das Vertragsmanagement-System nach und nach konzernweit ausrollen – das ist mit otris contract problemlos möglich. Nicht nur der Funktionsumfang, auch die Anzahl der Nutzer ist schnell und unkompliziert erweiterbar. Ebenfalls möglich: Sie starten mit einer kleinen, kostengünstigen und jederzeit kündbaren Cloud-Lösung. Nachdem Sie die Praxistauglichkeit des Systems überzeugt hat, sind ein Wechsel auf den unternehmenseigenen Server und ein Ausbau des Systems unkompliziert zu realisieren. Bei einem Wechsel von der Cloud auf den unternehmenseigenen Server werden alle Systemeinstellungen, Konfigurationen, Daten, Dokumente und Vorgänge mitübernommen.

Geräteunabhängig. Vertragsmanagement-App.

Die Vertragsmanagement-App myContract macht otris contract geräteunabhängig. Das unterstützt Nutzer, die zum Beispiel von unterwegs auf ihr Vertragsmanagement zugreifen möchten und nur das Mobiltelefon zur Hand haben. Über die App steht der volle Funktionsumfang zur Verfügung. Nutzer erteilen Vertragsfreigaben, leiten Vertragsentwürfe weiter oder laden per Foto-Upload einen gerade neu unterzeichneten Vertrag direkt in das System. Das beschleunigt Prozesse und erweitert die Möglichkeiten, auch wenn auf Reisen die Internetverbindung schlecht ist. Denn: Daten und Dokumente, die der Nutzer vorab als Favoriten markiert hat, stehen auch offline zur Verfügung.

On-Premises oder Cloud. Betriebsform wählbar.

On-Premises oder Cloud – welche Variante Sie nutzen, können Sie frei wählen. On-Premises heißt, dass otris contract auf einem Server an Ihrem Unternehmensstandort installiert wird. Bei einer Cloud-Variante greifen Sie auf die Server eines sicheren Rechenzentrums (Standort: Deutschland) zu und nutzen die Vertragsmanagement-Software von dort. In beiden Fällen verwenden Sie einen Webbrowser, um mit der Software zu arbeiten.

Webcast-Aufzeichnung

Vertragsmanagement mit otris contract – einfach, sicher, digital.

In diesem Webcast erfahren Sie, wie Sie mit otris software schnell und unkompliziert ein digitales Vertragsmanagement einführen. Unser Vertragsmanagement-Experte Matthias Clarfeld gibt Ihnen einen ersten Einblick in die Lösung und beschreibt, was die Zusammenarbeit mit otris software auszeichnet.

Welche Vertragsmanagement-Edition passt zu Ihren Anforderungen?

Um Ihnen die Lösung zu bieten, die optimal zu Ihren unternehmensspezifischen Anforderungen passt, stellen wir drei Editionen sowie funktionale Erweiterungen (Module) zur Auswahl.

STANDARD

Standard-Lösung für alle unternehmensrelevanten Verträge und Vertragsdokumente. Standardisierte Prozesse u.a. für Fristen, Berechtigungen sowie Controlling und Berichte.

Vorteile

- Schnell startbereit

- Keine IT-Ressourcenbindung

- Keine hohen Anfangsinvestitionen

- SaaS-Lösung

SaaS ab

490€ / Monat

ENTERPRISE

Anpassbar an unternehmensspezifische Anforderungen und Prozesse. Erweiterter Funktionsumfang. Standardisierte Schnittstellen.

Zusätzlich zu STANDARD

- Dokumentenbaum

- Organisationseinheiten

- Erweitertes Berechtigungskonzept

- Callback-Programmierung möglich

- SaaS oder On-Premises

SaaS ab

990€ / Monat

ENTERPRISE plus

Individualisierbar hinsichtlich unternehmens-spezifischer Anforderungen, Prozesse und Schnittstellen. Basiert auf einem offenen DMS. Optionale Individualprogrammierung.

Zusätzlich zu STANDARD und ENTERPRISE

- Zusätzliche Workflows u. Aktentypen für weitere Unternehmens-Prozesse

- Individualprogrammierung möglich

- SaaS oder On-Premises

Auf Anfrage

€ / Monat

Module für unsere Contract-Software

Mit Modulen erweitern Sie die Vertragssoftware otris contract, um Sie perfekt an Ihre Anforderungen anzupassen.

Office Drop. E-Mail-Funktionen und Office Integration.

Dokumentieren und archivieren Sie sämtliche Vertragskorrespondenz unkompliziert und auf direktem Wege aus Microsoft Outlook oder anderen Microsoft Office–Anwendungen. Ein Plugin verbindet Microsoft–Anwendungen mit der otris contract-Installation. Über das Plugin wählen Sie Vertragsakten aus, denen Sie z.B. E-Mails zuordnen möchten. Egal, ob Sie eine einzelne E-Mail oder mehrere Nachrichten auswählen — otris contract zerlegt die Inhalte (Text, Betreff, Absender, Anhänge) und ordnet sie in die Struktur der digitalen Vertragsakte ein. Das Ergebnis: eine lückenlose Vertragshistorie mit vollständiger Korrespondenz. Auf gleiche Weise greifen Sie aus Microsoft Office–Anwendungen wie Microsoft Word oder Excel auf die Vertragsdatenbank zu und senden Dokumente an die Ziel-Vertragsakte ohne otris contract öffnen zu müssen.

Die Office-Integration funktioniert bidirektional. Das heißt: Sie können mit dem Plugin nicht nur Daten aus der Office-Anwendung nach otris contract übertragen, sondern ebenso von otris contract zur Office-Anwendung. Beispiel: Sie möchten einer E-Mail, die Sie in Microsoft Outlook verfassen, ein Dokument anhängen, das in otris contract hinterlegt ist. Über das Plugin greifen Sie aus Microsoft Outlook auf otris contract zu, um das jeweilige Dokument auszuwählen und der E-Mail anzuhängen. Mit der zusätzlichen Desktop-Komponente importieren Sie Dateien aus Ihren Laufwerken per drag and drop nach otris contract.

Signature. Digitale Vertragsunterzeichnung.

Die Schnittstelle SIGNATURE ermöglicht eine digitale Unterschrift von Dokumenten in otris contract nach dem jeweiligen Verfahren der angebundenen Unterschriftenplattform (z.B. DocuSign, FP Sign).

Creator. Vorlagen- und Klausel-Bibliothek.

Der DOCUMENT CREATOR kombiniert eine Vorlagen- mit einer Klausel-Bibliothek und unterstützt Sie bei der Vertragserstellung. Die Erstellung von Vertragsvorlagen wird vereinfacht, indem der Vertragsdesigner durch einfache Auswahl der gewünschten Klauseln eine Vorlage im vorab festgelegten Corporate Design generiert. Das Aufsetzen eines Vertrages wird vereinfacht, indem der Vertragsersteller die geforderten Parameter zu der ausgewählten Vorlage eingibt (z.B. Laufzeit, Vertragssumme, Vertragsgegenstand), die im Anschluss vom System an die richtige Stelle in den Vertragsentwurf eingesetzt werden. Auf diese Weise erstellen auch Mitarbeiter ohne juristische Ausbildung rechtssichere Verträge. Welche Klauseln in welchem Vertrag verwendet wurden, dokumentiert das System automatisch.

Connector. Schnittstellen-Management.

Der CRM- / ERP-Connector ist eine uni- bzw. bidirektionale Schnittstelle zwischen CRM- / ERP-Systemen und otris contract. Die Schnittstelle dient einerseits zur Übertragung von Geschäfts- oder Vertragspartnerdaten aus einem CRM oder ERP in otris contract. In der Gegenrichtung werden otris contract-spezifische Informationen als Linkverweise in das System übertragen. Neben diesem speziellen Connector kann die Software an beliebige weitere Drittsysteme angebunden werden. Die otris contract Architektur stellt eine unkomplizierte Integration in Ihre vorhandene IT-Infrastruktur sicher.

Archive. Revisionssicheres Archiv.

Das Modul Archive ermöglicht eine revisionssichere Archivierung und chronologische Momentaufnahmen von Verträgen für eine transparente Vertragshistorie. Verschiedene Vertragsstände inklusive der zugehörigen Dokumente, Anhänge, Aktenvermerke, Notizen oder E-Mails werden „eingefroren“.

Die Archivkomponente ist durch die KPMG nach IDW PS 880 zertifiziert und erfüllt die Vorgaben des Handels- und Steuerrechts. Hierzu zählen die Grundsätze ordnungsmäßiger Buchführung (GoB), die Grundsätze ordnungsmäßiger DV-gestützter Buchführungssysteme (GoBS), die Grundsätze zum Datenzugriff und zur Prüfbarkeit digitaler Unterlagen (GDPdU) sowie das Bundesdatenschutzgesetz. Ein Berechtigungskonzept für die aktive Archivierung sowie den Zugang zu archivierten Verträgen kann individuell eingerichtet werden. Durch den Einsatz offener Schnittstellen kann der Ausbau bis hin zu einem übergreifenden Archiv auch für die Daten von Drittlösungen vorangetrieben werden. Die Kommunikation mit Drittlösungen kann wahlweise per Knopfdruck, durch Aktionen in Workflows oder automatisiert – zum Beispiel gesteuert durch eine vorab definierte Statusänderung – erfolgen.

App Extended. Mobiles Vertragsmanagement.

Die Erweiterung APP EXTENSION macht die App myContract konfigurierbar und schaltet den vollen Funktionsumfang für ein mobiles Vertragsmanagement frei. Neben dem Vorteil, offline nutzbare Dokumente und Vorgänge auf Ihr mobiles Endgerät zu übertragen, profitieren Sie von der Möglichkeit, Aktionen auszuführen: Freigaben, Weiterleitungen oder Kommentierungen erledigen Sie mit der App. Vorkonfiguriert bildet die App ein klassisches Nutzungsszenario im Vertragsmanagement ab. Anpassungen, Erweiterungen oder Änderungen der vorkonfigurierten Funktionen und Berechtigungsstrukturen passen Sie bei Bedarf selbstständig und ohne Programmierkenntnisse im Admin-Bereich an.

Vertragsmanagement-Software für spezielle Anforderungen

Wie vielfältig die Anforderungen an ein digitales Vertragsmanagement-System sind, zeigen die Rückmeldungen unserer Kunden und Interessenten.

Um auch spezielle Bedarfe bestmöglich abzudecken, kombinieren otris-Kunden die Vertragsmanagement-Software mit weiteren Fachlösungen unserer otris compliance SUITE oder unserer otris privacy SUITE.

Wie funktioniert unsere Contract-Software?

Mehr Sicherheit, Ordnung, Überblick und Kontrolle im Vertragsmanagement: Als Vertragsmanagement-Anbieter haben wir bereits vielen Kunden zu mehr Erfolg verholfen. Hier sehen Sie vier Beispiele aus der Praxis.

Sicherheit. Automatisierte Fristen- und Terminüberwachung.

Ein Vertrag für eine Dienstleistung, die anderweitig günstiger eingekauft werden könnte, verlängert sich ungewollt. Die Chance zur Verhandlung wurde verpasst. Wie verhindern Sie ungewollte Vertragsverlängerungen?

otris contract sorgt für Sicherheit im Vertragscontrolling durch automatisierte Fristen- und Terminüberwachung. Sie behalten sämtliche Termine im Blick und halten alle Vertragsfristen ein. Ereignisse und Handlungsmöglichkeiten rund um die Verträge werden automatisch überwacht. Das System informiert Sie, ob ein Vertrag ausläuft, eine Kündigungsoption genutzt werden kann oder eine Vertragsverlängerung ansteht.

otris contract, informiert die verantwortlichen Benutzer und Abteilungen frühzeitig per E-Mail und schützt aktiv vor unnötigen Risiken. Eine integrierte Eskalationssteuerung stellt eine zuverlässige Fristen- und Terminüberwachung sicher. Vor dem Verstreichen einer festgelegten Reaktionszeit werden E-Mail-Benachrichtigungen an einen erweiterten Empfängerkreis zielgerichtet versendet. Wahlweise können auch Adressaten aus weiteren Hierarchie-Ebenen hinzugefügt werden.

Überblick. Zeit und Geld.

Ein Mitarbeiter sucht nach einem Vertrag, findet ihn jedoch nicht, da er auf der lokalen Festplatte eines anderen Mitarbeiters liegt. Das ist nicht nur frustrierend, sondern auch zeitaufwendig. Wie schaffen Sie Transparenz?

otris contract verkürzt die Zeit, die Mitarbeiter zur Informationsbeschaffung verwenden, durch zentrale Datenablage und umfangreiche Such- und Sortierfunktionen. Den Mitarbeitern bleibt mehr Zeit für die eigentlichen Aufgaben im Vertragsmanagement: z. B. Vertragsinhalte prüfen, Verhandlungen, Rechnungsstellung, Recherche zu Vertragsbedingungen, Controlling. Aktuelle und vollständige Informationen in diesen Bereichen sind die Grundlage für rechtlich und betriebswirtschaftlich richtige Entscheidungen.

Ordnung. Erfassen und Auswerten.

Eine Wirtschaftsprüfung steht an. Umfassende Daten zu Forderungen und Verbindlichkeiten aus bestehenden Verträgen müssen schnell und korrekt zusammengetragen werden. Wie vereinfacht digitales Vertragsmanagement das Reporting?

otris contract hilft Ihnen – nicht nur bei externen Prüfungen – nachzuvollziehen, welche Forderungen und Verbindlichkeiten aus Vertragsbeziehungen resultieren. Kosten und Erträge werden erfasst und unmittelbar den verursachenden Verträgen zugeordnet. Regelmäßig wiederkehrende Zahlungen werden nur einmal als periodische Zahlungsreihe hinterlegt und automatisiert weiterberechnet.

Zahlungen können grafisch und tabellarisch dargestellt, ausgewertet und in Excel-Arbeitsmappen übertragen werden. Auf Knopfdruck generieren Sie Berichte und gewinnen schnell die Übersicht über sämtliche Aufwände und Erträge der hinterlegten Verträge. Überwachen Sie die Einhaltung von Budgets, erstellen Sie Forecasts für zukünftige Entwicklungen oder berechnen Sie Aufstellungen über offene Verbindlichkeiten.

Kontrolle. Zugriff und Datenschutz.

Ein Darlehensvertrag gelangt in die Hände eines Mitarbeiters. Der Vertrag enthält sensible Informationen, die nicht für ihn, sondern lediglich für die Geschäftsführung und die Finanzabteilung bestimmt sind. Wie verbessern Sie den Datenschutz in Ihrer Vertragsverwaltung?

otris contract reguliert den Zugriff auf Vertragsarten und einzelne Verträge über ein feingliedriges Berechtigungskonzept. Sie definieren bei der Einrichtung des Systems, welchen Prinzipien dieses Berechtigungskonzept folgt: z. B. die Berechtigung, dass Mitarbeiter einer definierten Abteilung mit leitender Funktion schreibenden und lesenden Zugriff auf bestimmte Vertragsarten erhalten und die restlichen Verträge für sie nicht angezeigt werden. Mit otris contract können Zugriffe nicht nur für einzelne Betriebe, sondern für die konzernweite Unternehmensstruktur gesteuert werden.

Events

Live-Webcasts | Anmelden und kostenlos teilnehmen!

Jetzt die Vertragsmanagement-Software otris contract testen!

Möchten Sie eine Vertragsmanagement-Software kennenlernen, die Sicherheit und Effizienz verbessert und gleichzeitig benutzerfreundlich ist? Dann freuen wir uns auf Ihre Anfrage für unsere kostenlose Demo-Version. Optimieren Sie Ihr digitales Vertragsmanagement mit otris contract. Sie gewinnen die volle Kontrolle über den Lebenszyklus all Ihrer Verträge: von der Erstellung über die strukturierte Ablage und Bearbeitung bis zur Archivierung. Treten Sie am besten noch heute mit uns in Kontakt!

Online-Demo | Jetzt kostenlos anmelden!

Sie müssen den Inhalt von reCAPTCHA laden, um das Formular abzuschicken. Bitte beachten Sie, dass dabei Daten mit Drittanbietern ausgetauscht werden.

Mehr Informationen

FAQs: Häufig gestellte Fragen zur Vertragsmanagement-Software

Was versteht man unter Vertragsmanagement?

Vertragsmanagement ist ein Prozess zur effizienten Verwaltung von Verträgen , von der Erstellung über die Unterzeichnung bis hin zur Archivierung und Überwachung der Einhaltung der Vertragsbedingungen . Ziel ist es, die Leistung zu optimieren, finanzielle und operationelle Risiken zu minimieren und Compliance mit rechtlichen sowie internen Richtlinien sicherzustellen.

Was gehört zum Vertragsmanagement?

Zum Vertragsmanagement gehören die Vertragserstellung, -verhandlung, -unterschrift, -speicherung, und -analyse sowie die Überwachung von Fristen, Risiken und Compliance-Anforderungen. Vertragsmanagement umfasst Werkzeuge und Prozesse, um Verträge effizient zu verwalten und operative sowie finanzielle Risiken zu minimieren.

Warum otris contract?

Durch jahrelange Erfahrung und fortlaufende Weiterentwicklung hat otris contract einen sehr hohen fachlichen Standard. Zudem ist unsere Vertragsmanagement-Software mit weiteren otris-Legal-Fachlösungen kombinierbar und weist ein hohes Maß an Flexibilität auf.

Wie passt sich die otris-Vertragsmanagement-Software an die spezifischen Anforderungen eines Unternehmens an?

Unsere drei Editionen sind als Grundlage mit weiteren Modulen kombinierbar. Die Edition otris contract ENTERPRISE plus ist vollständig individualisierbar und kann an alle unternehmensspezifischen Anforderungen, Prozesse und Schnittstellen angepasst werden.

Die Edition basiert auf einem offenen DMS. Durch standardisierte Erweiterungen und optionale Individual-Programmierung können alle unternehmensspezifischen Anforderungen umgesetzt werden.

Welche technischen Voraussetzungen sind notwendig, um otris contract zu nutzen?

Die technischen Voraussetzungen, um otris contract zu nutzen, sind sehr niedrig. Wenn Sie unsere Lösung als SaaS nutzen, benötigen Sie lediglich einen Internetzugang und einen Browser.

Wie trägt eine Vertragsmanagement-Software zur Kosteneinsparung und Effizienzsteigerung bei?

Eine Vertragsmanagement-Software trägt auf vielen Ebenen dazu bei, Kosten zu senken und die Effizienz zu steigern, indem sie Verwaltungsaufgaben automatisiert, manuellen Aufwand und Fehler reduziert, Compliance sichert und Vertragsbedingungen optimiert.